Penetrationstests

Sicherheitsüberprüfung passend auf Ihr Unternehmen!

IT ist inzwischen für nahezu jedes Unternehmen ein wesentliches Arbeitsmittel. Egal ob damit Briefe geschrieben, die Buchhaltung geführt, Anlagen und Maschinen gesteuert oder Kunden und Werte des Unternehmens verwaltet werden. Fällt die IT oder wesentliche Teile der IT-Infrastruktur aus, ist schnell die Substanz des Unternehmens gefährdet. Um gravierende Störungen oder Ausfälle zu minimieren, besser noch, zu verhindern, sollten Unternehmen sich mit dem Thema IT- und Informationssicherheit befassen.

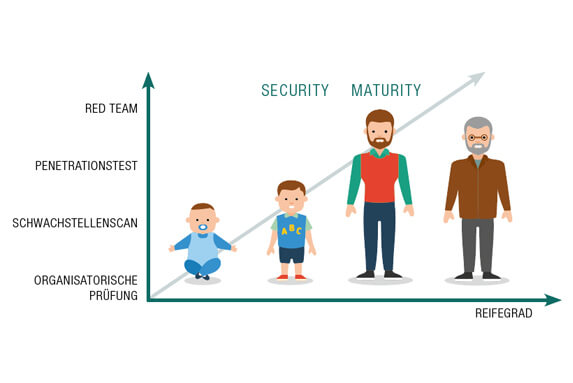

Ausgehend hiervon, ist der Reifegrad in Sachen IT- und Informationssicherheit in jedem Unternehmen unterschiedlich weit gediehen. Damit sich Ihr Sicherheitsniveau und Ihre Resilienz verbessert, unterstützen wir Sie mit technischen Tests ihrer IT-Umgebung. Dazu bieten wir Ihnen, in gemeinsamer Abstimmung, sinnvolle und nachvollziehbare Tests an, die auf Ihre Anforderungen und Bedürfnisse zugeschnitten sind und die IT-Sicherheit erhöhen.

Warum Sicherheitsüberprüfungen?

Attacken auf IT-Umgebungen und einzelne IT-Systeme sind weit verbreitet! Knapp 70 Prozent der Unternehmen und Institutionen in Deutschland sind in den vergangenen Jahren Opfer von Cyber-Angriffen geworden. In knapp der Hälfte der Fälle waren die Angreifer erfolgreich und konnten sich zum Beispiel Zugang zu IT-Systemen verschaffen, die Funktionsweise von IT-Systemen beeinflussen, diese nachhaltig stören oder Internet-Auftritte von Firmen manipulieren. Jeder zweite erfolgreiche Angriff führte dabei zu schwerwiegenden, teils über mehrere Tage dauernden, Produktions- bzw. Betriebsausfällen. Nur wenn Ihre Mitarbeiter wissen, wie reale Angriffe aussehen können diese effektiv darauf reagieren.

Was ist ein Schwachstellenscan?

Um die technische Sicherheitslage bestehender Systeme zu überprüfen, sollte im halbjährlichen Zyklus ein sog. Schwachstellenscan vorgenommen werden. Bei solchen Prüfungen werden die Systeme auf über 50.000 Schwachstellen überprüft, um sicherzustellen das die Ihre Systeme auf dem aktuellen Stand der Technik sind. Solche Prüfungen erfolgen meist automatisiert.

Aufbauend auf diese automatisierten Prüfungen wird eine manuelle Schwachstellenanalyse vorgenommen. Diese dient einerseits dazu, sogenannte False-Positives (es wurden Schwachstellen erkannt, wo keine vorliegen) zu ermitteln und andererseits etwaige Schwachstellen zu entdecken, die durch die automatisierte Prüfung nicht erfasst worden sind.

Was ist ein Penetrationstest?

Ein Penetrationstest ist ein erprobtes und geeignetes Vorgehen, um das Angriffspotenzial auf ein IT-Netz, ein einzelnes IT-System oder eine Web-Anwendung festzustellen. Der Schwerpunkt einer solchen Prüfung ist es, Angriffe durchzuführen bzw. zu simulieren, ähnlich denen eines Hackers. Mit dem Penetrationstest kann erkannt werden, inwieweit ein möglicher Angreifer in Ihre IT-Infrastruktur vordringen und in welchem Ausmaß er Ihre Organisation schädigen könnte. Durch das Simulieren eines vorsätzlichen Angriffs auf Ihre IT-Infrastruktur oder IT-Systeme können die Wirksamkeit von bereits umgesetzten Sicherheitsmaßnahmen überprüft und notwendige ergänzende Sicherheitsmaßnahmen abgeleitet werden.

- Erhöhung der technischen Sicherheit Ihrer IT-Infrastruktur und IT-Systeme

- Identifikation von nicht offensichtlichen Schwachstellen

- Bestätigung der IT-Sicherheit durch einen externen Dritten

- Erhöhung der Sicherheit Ihrer organisatorischen und personellen Infrastruktur

- Vorbereitung und Training Ihrer Mitarbeiter um bei echten Angriffen handlungsfähig zu bleiben

Ein von uns durchgeführter Penetrationstest folgt den Empfehlungen des PTES (www.pentest-standard.org), dem Bundesamt für Sicherheit in der Informationstechnik (www.bsi.bund.de) sowie dem OWASP (www.owasp.org).

Schwachstellenscan vs. Penetrationstest

Was unterscheidet einen Schwachstellenscan von einem Penetrationstest? Eine wesentliche Rolle spielt hierbei der Reifegrad der IT-Sicherheit im Unternehmen!

Schwachstellenscan

| Voraussetzungen: | keine |

| Mehrwert: |

|

Penetrationstest

| Voraussetzungen: |

|

| Mehrwert: |

|

Arten von Penetrationstests

Externer Penetrationstest

Testet die Sicherheit, der von außen erreichbaren Systeme wie Mailserver, VPN Gateways, Webserver, etc. auf mögliche Schwachstellen. Ziel ist es herauszufinden zu welchen kritischen Daten und Systemen sich ein Angreifer Zugang verschaffen kann und ob ein Eindringen in das interne Unternehmensnetz möglich ist. Zusätzlich wird die Außenwirkung sowie öffentlich verfügbare Informationen betrachtet und das Risiko dieser bewertet (Open Source Intelligence - OSINT). Die in der Open Source Intelligence gesammelten Informationen können dann für weitere Angriffe wie bspw. „Password Spraying“ verwendet werden. Dabei wird jeweils ein Passwort bei allen Benutzernamen ausprobiert. Im Gegensatz zu Brute-Force-Attacken ist „Password Spraying“ eine gezieltere Form des Angriffs, da damit die Richtlinien zur Kontosperrung (Anzahl fehlerhafter Anmeldungen in einer festgelegten Zeit) ausgehebelt werden können und entspricht dem Vorgehen realer Angreifer.

Interner Penetrationstest

Bei einem internen Penetrationstest wird die Sicherheit aus Sicht eines Innentäters geprüft. Hierzu nimmt unser Prüfer die Position eines normalen Mitarbeiters Ihres Unternehmens ein, bzw. nutzt einen IT-Arbeitsplatz (Client, privilegiert) in Ihrem Unternehmen, der mittels LAN oder WLAN mit Ihrem Unternehmensnetz verbunden ist. Bei einem internen Penetrationstest wird davon ausgegangen, dass ein Angreifer bereits auf eine beliebige Art und Weise Zugang zu Ihrem Gebäude und dem internen Unternehmensnetzwerk erlangen konnte, bzw. es sich um einen Mitarbeiter Ihres Unternehmens handelt. Dies kann beispielsweise durch gezielte Phishing Angriffe auf interne/externe Mitarbeiter oder Angestellte eines Dienstleisters erfolgen (assumed breach scenario). Der Schaden, der durch derartige Angriffe entstehen kann, ist oft weitaus größer als bei externen Angriffen über das Internet. Ziel ist es herauszufinden zu welchen kritischen Daten und Systemen sich ein Angreifer aus dem internen Unternehmensnetzwerk Zugang verschaffen kann und mögliche Konfigurations- /Berechtigungsfehler im Active Directory aufzudecken.

Social Engineering / Phishing Kampagnen

Durch gezielte Phishing Kampagnen kann die Awareness Ihrer Mitarbeiter getestet werden und ermöglich Ihnen somit eine punktgenaue Schulung gewisser Betriebsbereiche. Phishing Kampagnen können wahlweise anonym, mit oder ohne invasiven Eindringversuche durchgeführt werden.

Physischer Penetrationstest

Testen der physischen Sicherheit wie Zugangskontrollen, Berechtigungssysteme und die Awareness Ihrer Mitarbeiter. Die Fragestellung lautet hier: „Wie weit kann ein Angreifer unbemerkt in die Firmenräumlichkeiten vordringen und Daten stehlen?“.

Red Team (Long Term Assessment)

Bei einer Red-Team-Simulation werden alle vorangegangenen Techniken über einen längeren Zeitraum eingesetzt und angewendet. Durch diese sog. Long Term Assessments kann das Bewusstsein eines SIEM-Teams (Security Incident and Event Monitoring) sowie des Incident Response Teams geschärft werden. Es bietet Ihren internen Teams die Möglichkeit, Angriffe zu erkennen und darauf zu reagieren. In gemeinsamer Zusammenarbeit evaluieren wir die Angriffstechniken und die möglichen Erkennungsmuster. Nur wenn Ihre Teams wissen, wie reale Angriffe aussehen können diese effektiv darauf reagieren.

Ablauf eines Penetrationstests

Kick-Off Meeting

Black-, Grey- oder White-Box Test? Gemeinsam bestimmen wir mit Ihnen Umfang, Tiefe, Aggressivität, Vorgehensweise und besprechen mögliche Risiken des Penetrationstests.

Informationsbeschaffung

Die erste Informationsbeschaffung erfolgt passiv. Wir versuchen möglichst viele Informationen zu sammeln, die für den weiteren Penetrationstest von Interesse sein können. Zu diesem Zweck durchsuchen unsere Experten verschiedene öffentlich verfügbare Informationsquellen.

Schwachstellenanalyse

Nach Auswertung der öffentlich zugänglichen Daten und Informationen (Informationsbeschaffung), untersuchen unsere Experten die im Umfang spezifizierten Ziele aktiv. Hierzu kommen Portscans zum Einsatz und mittels Fingerprinting werden die einzelnen gefundenen Systeme und Applikationen identifiziert. Ziel unserer Experten ist es, sich ein ganzheitliches Bild über die betroffenen Systeme zu verschaffen und durch eine Verkettung möglicher Schwachstellen einen Angriffsvektor herauszuarbeiten.

Schwachstellen ausnutzen und Rechte erweitern

Sind verschiedene Angriffsvektoren gefunden, versuchen unsere Experten diese auszunutzen. Je nach Schwachstelle kann es vorkommen, dass unsere Experten weitere privilegierte oder unprivilegierte Rechte erlangen. Damit sich unsere Experten weiter im System oder Netzwerk bewegen können, werden diese meist höhere Berechtigungen benötigen. Um diese zu erreichen, besteht ein gängiger Ansatz darin, weitere Systemschwächen, Fehlkonfigurationen und Schwachstellen zu identifizieren und auszunutzen.

Lateral Movement

Ausgestattet mit den erlangten Berechtigungen versuchen dann unsere Experten sich in Ihrem Netzwerk zu bewegen und die Schwachstellenanalyse beginnt von neuen. Ziel ist es herauszufinden, zu welchen kritischen Daten und Systeme sich ein möglicher Angreifer Zugang verschaffen kann. Der Fokus liegt hierbei nicht nur auf dem Erreichen von Administrationsberechtigungen (z. B. Domänen Administrator), sondern auch auf der Möglichkeit, Zugriff zu sensible Daten oder auf Systeme, die geschäftskritische Auswirkungen haben können, zu bekommen.

Ergebnisse des Penetrationstest

Nach dem Penetrationstest erstellen unsere Experten einen technischen Bericht inklusive der empfohlenen Lösungsansätze und einer Management-Zusammenfassung. Auf Wunsch können die Ergebnisse und identifizierten Schwächen auch in einer vor Ort Präsentation vorgestellt werden.

Unsere Prüfer

Für die SECIANUS ist die Gewährleistung der Informationssicherheit nicht nur Verpflichtung zur Erfüllung gesetzlicher und regulatorischer Auflagen, sondern auch ein Gütezeichen für kundenorientierte Dienstleistungen.

Als BSI-zertifizierter IT-Sicherheitsdienstleister werden wir regelmäßig durch das BSI überprüft. Dabei müssen wir unsere Kompetenz und unser Vorgehen nachweisen. Wir verstehen uns als kompetenter und verlässlicher Partner, wenn es um technische Überprüfungen, wie Schwachstellenscans oder Penetrationstests, der Einführung und Umsetzung der ISO 27001, dem BSI-Grundschutz, die Datenschutzgrundverordnung (DSGVO), dem VdS 10000 (ehemals VdS 3473) oder sonstiger Themen zur Informations- und IT-Sicherheit geht.

Unsere Penetrationstester verfügen alle über eine abgeschlossene technische Ausbildung, sowie Zusatzqualifikationen im Bereich Penetration Testing. Als Basisqualifikation dient die erfolgreich absolvierte Prüfung zum OSCP „Offensive Security Certified Professional“. Alle Penetrationstester befinden sich in ständiger Weiterbildung in aktuellen Security Themen aus den verschiedensten Bereichen.

Die SECIANUS GmbH & Co. KG berät und unterstützt direkt, oder in Zusammenarbeit mit anderen Partnern, Unternehmen aus den unterschiedlichsten Wirtschaftsbereichen und der öffentlichen Hand.

SECIANUS GMBH & CO. KG

Kontakt können Sie auch persönlich mit einzelnen Partnern aufnehmen - gehen Sie dazu auf die Seite "Secianus - Unser Team" - hier können Sie bei den Personen auch den öffentl. Schlüssel als ZIP-Datei herunterladen.

© 2022 SECIANUS GmbH & Co. KG | GESTALTUNG SOLEMEDIA WERBE.AGENTUR